با ورود فناوریهای دیجیتال و اتصال توربینهای مدرن به شبکههای کنترل صنعتی و اینترنت اشیا، امنیت سایبری توربینهای هوشمند به یک دغدغه حیاتی برای نیروگاهها تبدیل شده است. این توربینها که پیشتر صرفاً دستگاههای مکانیکی و الکترومکانیکی بودند، حالا مجهز به سیستمهای کنترل OT (فناوری عملیاتی) و شبکههای متصل هستند و همین موضوع، آنها را در معرض تهدیدات سایبری پیچیده قرار میدهد. هکرها میتوانند از آسیبپذیریهای نرمافزاری، نقصهای شبکه و خطای انسانی سوء استفاده کرده و عملکرد نیروگاه را مختل کنند یا اطلاعات حیاتی را سرقت کنند.

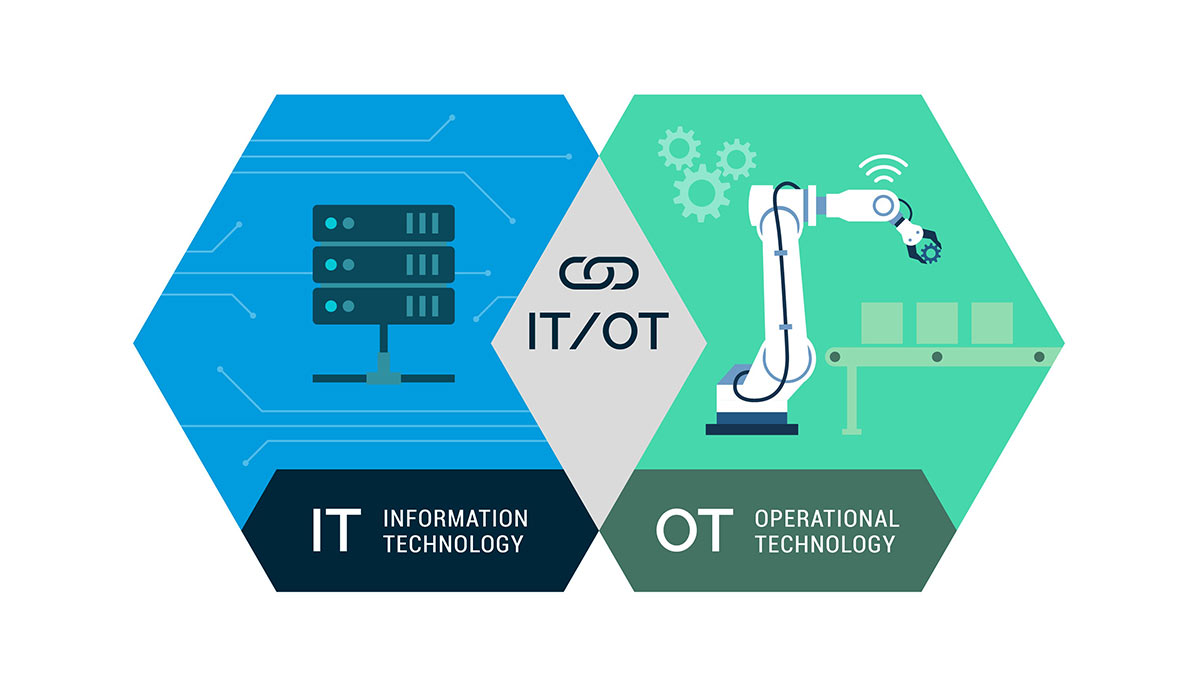

در این میان، تفاوت بین امنیت IT و امنیت OT بسیار اهمیت دارد؛ زیرا سیستمهای OT با محدودیتهایی مثل عدم امکان توقف عملیات و حساسیت به زمان واقعی مواجهاند و حمله به آنها میتواند پیامدهای فاجعهباری داشته باشد. بر اساس استانداردهای جهانی مانند IEC 62443، پیادهسازی راهکارهای حفاظتی شامل مدیریت دسترسی، تقسیمبندی شبکه و سیستمهای تشخیص نفوذ، ضروری است تا ریسکها کاهش یابد.

در ادامه این مقاله، ابتدا به سطح ریسکهای سایبری توربینهای متصل به شبکه پرداخته و سپس راهکارهای حفاظتی عملیاتی مطابق با استاندارد IEC 62443 را معرفی خواهیم کرد. هدف این است که مدیران نیروگاهی بتوانند نه تنها از حملات جلوگیری کنند، بلکه پاسخهای سریع و موثری در مواجهه با تهدیدات داشته باشند.

اقدامات اولیه برای افزایش امنیت سایبری توربینهای هوشمند سیستمهای کنترل صنعتی

اقدام | توضیح |

| تقسیمبندی شبکه (Network Segmentation) | محدود کردن دسترسیها و کاهش دامنه حملات |

سیستمهای تشخیص نفوذ (IDS) | شناسایی فعالیتهای مشکوک در شبکه |

| مدیریت دسترسی | اجرای احراز هویت دو مرحلهای و محدودیت نقشها |

بروزرسانی نرمافزارها | نصب بهروزرسانیها و پچهای امنیتی به صورت منظم |

| آموزش کارکنان | شناسایی تهدیدات و رعایت پروتکلهای امنیتی |

شبیهسازی حملات | تمرین واکنش به تهدیدات واقعی برای کاهش خطای انسانی |

| نظارت مستمر | پایش فعالیتها و لاگهای سیستم به صورت دائم |

وقتی توربینها آنلاین میشوند: سطح جدیدی از ریسک

با متصل شدن توربینها به شبکههای کنترل صنعتی و اینترنت اشیا (IoT) در نیروگاههای مدرن، سطح ریسکهای سایبری به شکل قابل توجهی افزایش یافته است. پیش از دیجیتالی شدن، حمله به توربینها نیازمند دسترسی فیزیکی بود، اما امروزه مهاجمان میتوانند از راه دور و با نفوذ به شبکه، کنترل سیستمهای حیاتی نیروگاه را به دست بگیرند.

برخی از ریسکهای مهم شامل موارد زیر هستند:

- دسترسی غیرمجاز به سیستمهای کنترل: اگر مدیریت دسترسی به درستی پیادهسازی نشود، مهاجمان میتوانند پارامترهای عملیاتی توربین را تغییر دهند و باعث توقف تولید یا آسیب فیزیکی به تجهیزات شوند.

- بدافزارهای صنعتی و حملات هدفمند: بدافزارهایی مانند Stuxnet نشان دادند که سیستمهای ICS حتی در نیروگاههای مدرن میتوانند قربانی حملات پیچیده شوند.

- نفوذ از طریق شبکههای متصل به اینترنت: اتصالات IoT و سیستمهای مانیتورینگ از راه دور، در صورت عدم ایمنسازی مناسب، مسیر ورود هکرها را هموار میکنند.

- خطای انسانی و کمبود آموزش: کارکنانی که با سیستمهای OT آشنا نیستند، میتوانند با اعمال تغییرات اشتباه یا اجرای دستورات غیرامن، مسیر حمله را ساده کنند.

بنابراین، شناسایی تهدیدات و طبقهبندی آنها برای هر نیروگاه هوشمند ضروری است. به کمک تقسیمبندی شبکه، کنترل دسترسی و سیستمهای تشخیص نفوذ میتوان سطح ریسکها را کاهش داد و عملیات توربینها را امن نگه داشت.

امنیت سایبری بخش جداییناپذیر یک نیروگاه هوشمند است. برای ارزیابی و ایمنسازی سیستمهای کنترل خود برای مشاوره با شماره ی 09126505269 تماس بگیرید.

تفاوت امنیت IT و امنیت OT (فناوری عملیاتی)

امنیت در دنیای فناوری اطلاعات (IT) و فناوری عملیاتی (OT) تفاوتهای اساسی دارد که درک آنها برای محافظت از توربین هوشمند حیاتی است. در حالی که امنیت IT بیشتر روی حفاظت از دادهها، محرمانگی و دسترسی کاربران تمرکز دارد، امنیت OT با هدف حفاظت از عملکرد فیزیکی سیستمها و پایداری عملیات صنعتی طراحی میشود.

چالشهای اصلی امنیت OT:

- نیاز به دسترسی بدون وقفه

سیستمهای OT مانند توربینهای نیروگاهی نمیتوانند به راحتی خاموش شوند. بنابراین، هرگونه بروزرسانی یا پچ امنیتی باید بدون توقف عملیات انجام شود، در حالی که در IT میتوان سیستمها را به صورت دورهای خاموش و بروزرسانی کرد. - محدودیت در تکنولوژی و پروتکلها

سیستمهای OT اغلب از پروتکلهای قدیمی و اختصاصی استفاده میکنند که طراحی امنیتی محدودی دارند و قابلیت اتصال به ابزارهای مدرن امنیتی IT را ندارند. - پیچیدگی در مدیریت دسترسی و احراز هویت

در OT، کاربران و سیستمها به طور مستقیم با تجهیزات فیزیکی در تعامل هستند و خطای انسانی یا دسترسی غیرمجاز میتواند باعث خسارت مالی و فیزیکی شود. - حساسیت به زمان واقعی

عملکرد سیستمهای OT اغلب نیازمند پاسخگویی سریع است و حتی تأخیرهای کوچک میتواند باعث اختلال یا خسارت شود، چیزی که در امنیت IT کمتر اهمیت دارد.

در نتیجه، مدیران نیروگاه باید راهبردهای امنیتی مختص OT طراحی کنند که شامل مدیریت دسترسی دقیق، تقسیمبندی شبکه، مانیتورینگ مداوم و آموزش پرسنل است. این اقدامات در کنار استاندارد IEC 62443، چارچوبی کامل برای محافظت از توربینهای هوشمند در برابر تهدیدات سایبری فراهم میکند.

حملات سایبری رایج به سیستمهای کنترل صنعتی (ICS)

سیستمهای کنترل صنعتی (ICS) که هسته عملکرد توربینهای هوشمند را تشکیل میدهند، هدف جذابی برای مهاجمان سایبری هستند. این حملات میتوانند از دسترسی غیرمجاز به دادهها فراتر رفته و عملکرد فیزیکی تجهیزات را مختل کنند.

انواع حملات رایج:

- حملات بدافزاری صنعتی (Industrial Malware)

نمونههایی مانند Stuxnet و Industroyer نشان دادند که بدافزارهای طراحی شده برای سیستمهای ICS میتوانند با هدف گرفتن تجهیزات فیزیکی، تولید برق را مختل کرده و خسارات جدی به نیروگاهها وارد کنند. - حملات نفوذ شبکه (Network Intrusion)

هکرها با نفوذ به شبکههای SCADA یا IoT نیروگاه، میتوانند دستورات مخرب ارسال کرده و کنترل سیستمها را به دست بگیرند. این حملات معمولاً از طریق آسیبپذیریهای نرمافزاری یا پروتکلهای قدیمی انجام میشوند. - حملات مهندسی اجتماعی و خطای انسانی

کارکنان ناآگاه یا آموزشندیده میتوانند با کلیک روی لینکهای مخرب یا افشای اطلاعات حساس، مسیر نفوذ مهاجمان را هموار کنند. این نوع حملات بخش بزرگی از تهدیدات واقعی را تشکیل میدهد. - حملات انکار سرویس (DoS) و مختلسازی عملکرد

این حملات با ارسال حجم بالای داده به سیستمهای OT، باعث تأخیر یا توقف عملکرد توربینها میشوند. در سیستمهای حساس به زمان واقعی، حتی توقف کوتاه میتواند خسارت فیزیکی ایجاد کند.

با شناخت این تهدیدات، مدیران نیروگاه میتوانند اقدامات حفاظتی مبتنی بر استاندارد IEC 62443 را اجرا کرده و سطح ریسکهای سایبری را به طور قابل توجهی کاهش دهند.

راهکارهای حفاظتی مبتنی بر استاندارد IEC 62443

استاندارد IEC 62443 مجموعهای از راهنماییها و اصول امنیتی برای سیستمهای کنترل صنعتی (ICS) ارائه میدهد که میتواند در حفاظت از توربینهای هوشمند به کار رود. این استاندارد به مدیران OT کمک میکند تا تهدیدات سایبری را شناسایی، ارزیابی و کاهش دهند.

راهکارهای کلیدی:

تقسیمبندی شبکه (Network Segmentation)

شبکههای OT باید به بخشهای جداگانه تقسیم شوند تا در صورت نفوذ، هکر نتواند به کل سیستم دسترسی پیدا کند. هر بخش میتواند دارای کنترل دسترسی و مانیتورینگ مخصوص به خود باشد. این تقسیمبندی باعث محدود شدن دامنه حملات و افزایش امنیت سیستم میشود.

سیستمهای تشخیص نفوذ (IDS)

استفاده از سیستمهای تشخیص نفوذ برای شناسایی فعالیتهای مشکوک در شبکههای OT ضروری است. IDS میتواند حملات غیرمعمول یا تلاشهای نفوذ را در لحظه شناسایی کرده و هشدار دهد تا اقدامات پیشگیرانه انجام شود.

مدیریت دسترسی

اجرای سیاستهای دقیق مدیریت دسترسی باعث میشود تنها کاربران مجاز بتوانند به سیستمهای حیاتی دسترسی داشته باشند. این اقدامات شامل احراز هویت دو مرحلهای، محدودیت دسترسی بر اساس نقش و ثبت کامل فعالیتها است.

اقدامات تکمیلی:

- بروزرسانی منظم نرمافزارها و فریمورهای تجهیزات OT

- آموزش مستمر کارکنان برای شناسایی حملات سایبری

- پیادهسازی چکلیست امنیتی برای ارزیابی منظم سیستمها

با اجرای این راهکارها، میتوان از تهدیدات سایبری و اختلالات عملیاتی جلوگیری کرد و امنیت و پایداری توربینهای هوشمند را تضمین نمود.

نقش نیروی انسانی در امنیت سایبری توربینهای هوشمند

با وجود پیشرفتهترین سیستمهای امنیتی، نیروی انسانی همواره یکی از کلیدیترین عوامل در ایجاد یا کاهش ریسکهای سایبری است. در محیطهای صنعتی مانند نیروگاههای مجهز به توربینهای هوشمند، خطاهای انسانی میتوانند باعث نفوذ مهاجمان، انتشار بدافزار یا اختلال در عملکرد سیستمها شوند.

نکات کلیدی درباره نقش نیروی انسانی:

- آموزش مستمر کارکنان

کارکنان باید با تهدیدات سایبری آشنا باشند و آموزش ببینند که چگونه فعالیتهای مشکوک را شناسایی کنند و از خطاهای رایج پرهیز نمایند. این آموزش شامل شناخت بدافزارها، مهندسی اجتماعی و اصول امنیتی OT است. - رعایت پروتکلهای امنیتی

پیروی دقیق از سیاستها و پروتکلهای امنیتی، مانند استفاده از رمزهای عبور قوی، عدم اشتراکگذاری دسترسیها و ثبت فعالیتها، میتواند از ایجاد شکافهای امنیتی جلوگیری کند. - آگاهی از اهمیت ICS Security

درک کارکنان از اهمیت سیستمهای OT و تبعات حملات سایبری، آنها را مسئولیتپذیرتر کرده و باعث اجرای دقیقتر اقدامات حفاظتی میشود. - شبیهسازی حملات و تمرین واکنش

برگزاری تمرینهای شبیهسازی حملات و تست واکنشها، کارکنان را برای مواجهه با تهدیدات واقعی آماده میکند و باعث کاهش خطاهای انسانی در شرایط بحرانی میشود.

در مجموع، ترکیب راهکارهای فنی و آموزش نیروی انسانی، کلید موفقیت در حفاظت از توربینهای هوشمند و تضمین پایداری عملکرد آنهاست.

جمعبندی

امنیت سایبری توربینهای هوشمند، یکی از حیاتیترین مولفهها در بهرهبرداری امن و پایدار نیروگاههاست. با اتصال توربینها به شبکه و اینترنت اشیا، خطر حملات سایبری افزایش یافته و میتواند منجر به خسارت مالی، اختلال در تولید برق و حتی آسیب فیزیکی به تجهیزات شود.

با درک تفاوتهای امنیت IT و OT، شناسایی تهدیدات رایج ICS و اجرای راهکارهای حفاظتی مطابق استاندارد IEC 62443، مدیران میتوانند سطح ریسکها را به حداقل برسانند. همچنین، نقش نیروی انسانی در حفظ امنیت سایبری بسیار کلیدی است و آموزش و فرهنگسازی میتواند از بسیاری حملات جلوگیری کند.

در نهایت، برای حفظ امنیت و پایداری توربینهای هوشمند، توجه ویژه به تجهیزات اتوماسیون صنعتی نیروگاهی ضروری است. این تجهیزات نقش قلب تپنده عملیات نیروگاه را دارند و ایمنسازی آنها با پیادهسازی استاندارد IEC 62443 و آموزش مستمر کارکنان، میتواند خطر حملات سایبری را به حداقل برساند و عملکرد نیروگاه را پایدار نگه دارد.

امنیت سایبری بخش جداییناپذیر یک نیروگاه هوشمند است. برای ارزیابی و ایمنسازی سیستمهای کنترل خود برای مشاوره با شماره ی 09126505269 تماس بگیرید.

سوالات متداول

۱. چرا امنیت OT از امنیت IT پیچیدهتر است؟

سیستمهای OT به دلیل حساسیت به زمان واقعی، عدم امکان توقف عملیات و استفاده از پروتکلهای اختصاصی، چالشهای امنیتی بیشتری نسبت به IT دارند.

۲. بدافزار Stuxnet چه درسی به صنعت نیروگاهی داد؟

Stuxnet نشان داد که حملات سایبری میتوانند به تجهیزات فیزیکی آسیب زده و اختلال جدی در عملکرد صنعتی ایجاد کنند، بنابراین حفاظت از ICS بسیار حیاتی است.

۳. مهمترین اقدام برای جلوگیری از حملات سایبری به نیروگاه چیست؟

ترکیب راهکارهای فنی مطابق IEC 62443 و آموزش نیروی انسانی کلید اصلی کاهش ریسکهای سایبری است.